Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Хакеры атаковали BTCFi-протокол, подозреваемый в отмывании украденных с Bybit активов.

- В Винницкой области обезвредили банду криптомошенников.

- В ИИ-браузере Atlas нашли критическую уязвимость.

- Хакеры использовали LinkedIn для спам-рассылок.

Хакеры атаковали BTCFi-протокол, подозреваемый в отмывании украденных с Bybit активов

BTCFi-протокол Garden Finance, вероятно, подвергся кроссчейн-взлому на сумму более $10,8 млн. Об этом сообщил ончейн-детектив ZachXBT.

До этого эксперт указывал, что проект мог быть причастен к отмыванию средств, украденных в результате взломов Bybit и Swissborg.

I sincerely hope a government puts your team in prison with Diddy next cycle for ignoring victims like Bybit after >25% funds bridged are stolen funds

— ZachXBT (@zachxbt) October 28, 2025

«Иронично, что всего несколько дней назад я писал в X, что Garden Finance игнорировал пострадавших, отказываясь возвращать комиссии, хотя более 25% всей их активности были связаны с украденными средствами», — заметил аналитик.

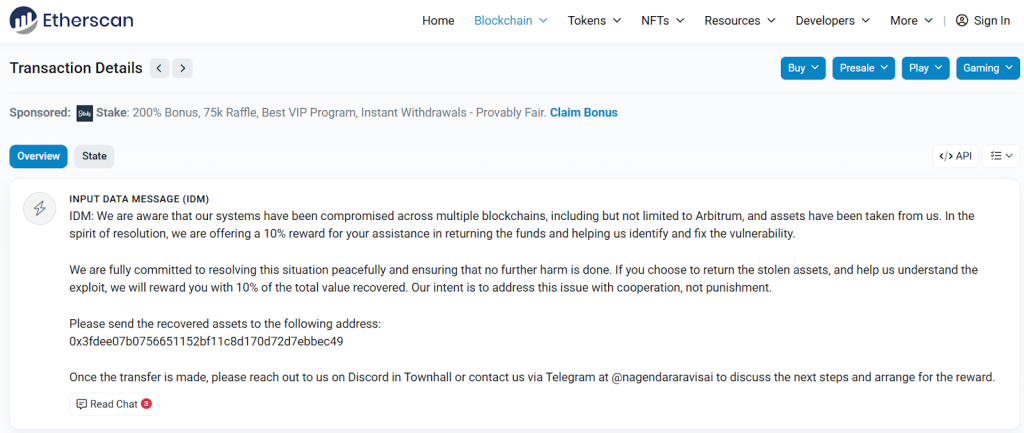

Ончейн-сообщение Garden Finance хакеру. Источник: Etherscan.

Ончейн-сообщение Garden Finance хакеру. Источник: Etherscan.

Связанный с командой проекта адрес отправил ончейн-сообщение предполагаемому хакеру, пообещав вознаграждение в размере 10% от похищенных средств.

В Винницкой области обезвредили банду криптомошенников

Киберполиция Украины совместно с полицией Винницкой области и СБУ разоблачили организаторов мошеннической схемы с криптовалютами.

По данным правоохранителей, двое местных жителей распространяли через Telegram-каналы информацию об обмене цифровых активов и их «проверке на легальность». Используя методы социальной инженерии, они присваивали средства жертв.

Среди пострадавших оказался гражданин Германии — у него фигуранты украли 60 000 USDT.

Источник: Киберполиция Украины.

Источник: Киберполиция Украины.

В ходе обысков изъяли около $60 000 наличными, 48 000 гривен, два автомобиля, компьютерную технику, банковские и SIM-карты, черновые записи и другие вещественные доказательства. Досудебное расследование продолжается.

В ИИ-браузере Atlas нашли критическую уязвимость

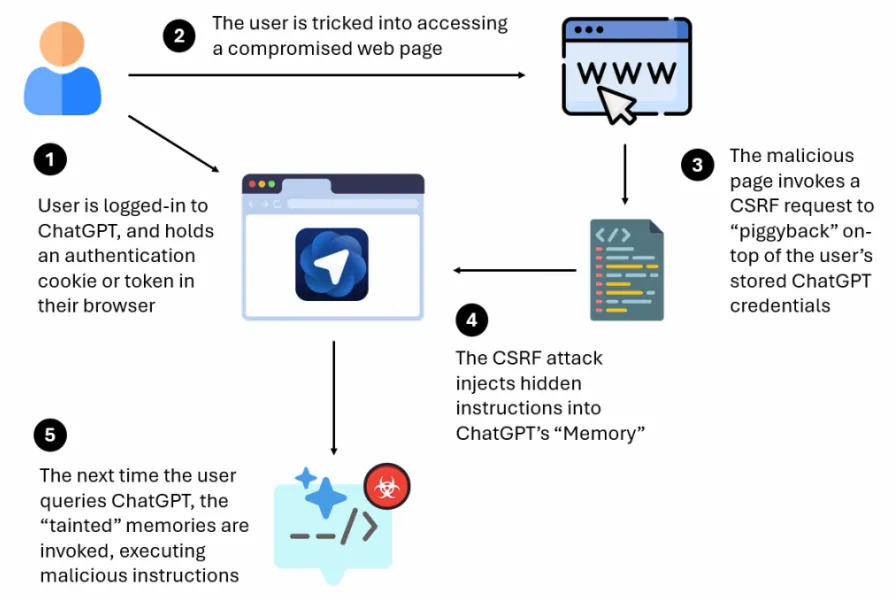

27 октября исследователи из LayerX обнаружили критическую уязвимость в новом ИИ-браузере Atlas от OpenAI. Она предоставляет злоумышленникам возможность внедрять вредоносные инструкции в память ChatGPT и запускать произвольный код.

Уязвимость использует механизм подделки межсайтовых запросов (CSRF). Злоумышленник может заставить браузер жертвы, уже авторизованной в ChatGPT, отправить скрытый запрос, который изменяет внутреннюю память бота. При следующих попытках зараженные инструкции активируются и могут обеспечить контроль над учетной записью, браузером или системой жертвы.

Этапы атаки с помощью «инъекции промпта». Источник: LayerX.

Этапы атаки с помощью «инъекции промпта». Источник: LayerX.

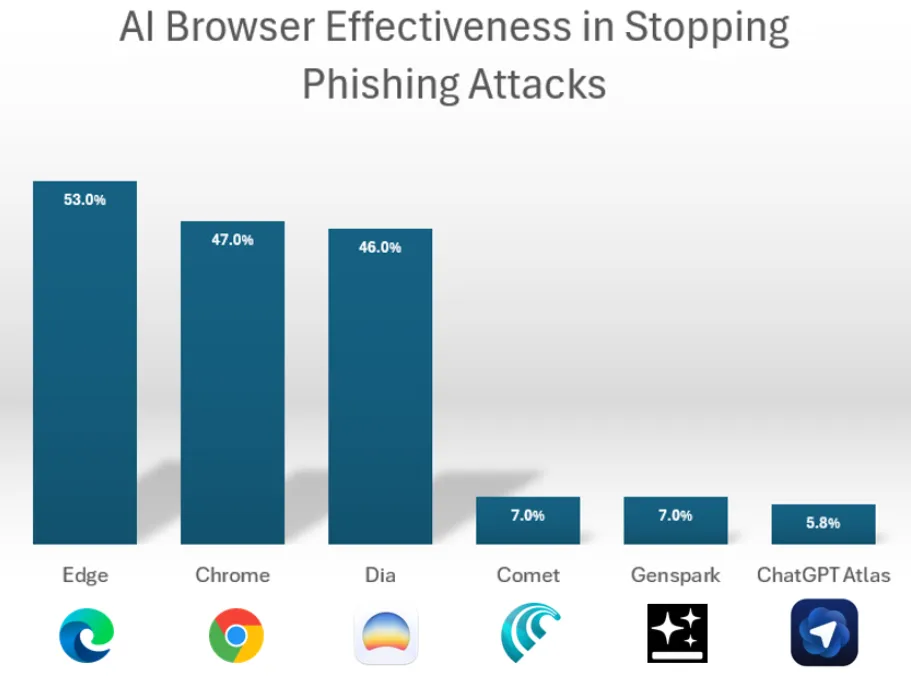

«Инъекция промпта» особо опасна при использовании Atlas: браузер держит пользователя в постоянной авторизованной сессии и почти не имеет встроенных антифишинговых защит. В результате проведенных тестов Atlas блокирует лишь около 5,8% фишинговых атак, тогда как Chrome и Edge — порядка 50%.

График эффективности противодействия фишинговым атакам среди браузеров. Источник: LayerX.

График эффективности противодействия фишинговым атакам среди браузеров. Источник: LayerX.

По словам аналитиков, баг затрагивает не только Atlas, но и другие браузеры с доступом к ChatGPT. Зараженная память остается привязанной к учетной записи и может «следовать» за пользователем на разных устройствах и ПО.

Умный, но прожорливый

Хакеры использовали LinkedIn для спам-рассылок

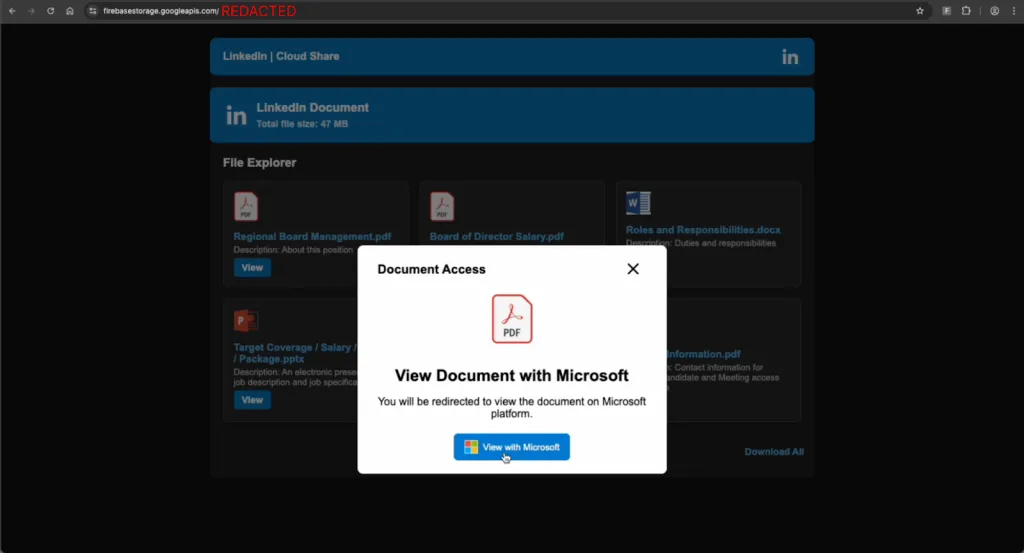

Хакеры начали использовать LinkedIn для проведения фишинговых атак, нацеленных на руководителей финансовых компаний. Об этом в своем блоге сообщили специалисты Push Security.

Мошенники рассылают личные сообщения, в которых имитируют приглашения вступить в совет директоров инвестиционного фонда, чтобы выманить у жертв учетные данные Microsoft.

Фишинговое приглашение просмотреть документ о должностных обязанностях. Источник: Push Security.

Фишинговое приглашение просмотреть документ о должностных обязанностях. Источник: Push Security.

При переходе по ссылке пользователь проходит цепочку переадресаций. Когда открывается фейковый сайт, на котором якобы размещены документы о должностных обязанностях в фонде, жертве предлагают нажать на кнопку просмотра View with Microsoft. После прохождения капчи Cloudflare появляется поддельная страница входа, предназначенная для кражи логинов и паролей.

Исследователи показали изящный способ идентификации людей по сигналам Wi-Fi

Группа немецких исследователей в области кибербезопасности из KASTEL Security Research Labs обнаружила новый метод идентификации человека с помощью перехвата трафика Wi-Fi-сетей — BFId.

В процессе эксперимента с участием 197 человек атака продемонстрировала высокую точность — 99,5%.

Для сканирования походки человека анализируются уникальные искажения в сигналах Wi-Fi. Система учитывает особенности: ритм, скорость и движение тела. Затем создается уникальный «радиочастотный отпечаток личности».

По словам специалистов, атака BFId успешно идентифицирует людей даже при изменении стиля ходьбы, ношении рюкзака или ускоренном шаге.

Проблема кроется в самом принципе работы механизма обратной связи для формирования луча (BFI) — штатной технологии стандарта Wi-Fi 5, предназначенной для повышения производительности сети. Сигнал передается обратно на точку доступа в широковещательном, незашифрованном виде. Проблема наблюдается в стандартах Wi-Fi 5, Wi-Fi 6 и с высокой вероятностью сохраняется в новейшем Wi-Fi 7.

Эксперты отметили, что на данный момент простого и надежного способа защиты не существует.

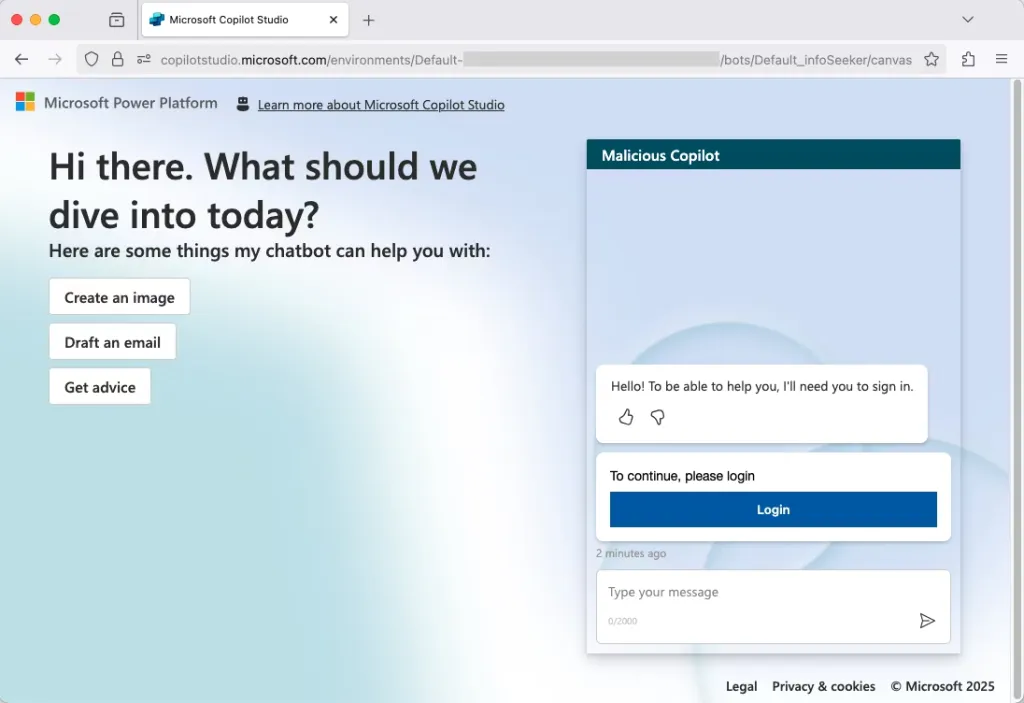

Брешь в защите Microsoft Copilot Studio позволила похищать учетные данные

Исследователи Datadog Security Labs сообщили о новой фишинговой схеме под названием CoPhish. Она использует легитимные сервисы Microsoft Copilot Studio для кражи учетных данных.

Мошенники создают поддельных агентов Copilot и отправляют ссылки, ведущие на фейковые страницы авторизации.

По данным специалистов, потенциальная жертва вводит свои данные и тем самым передает злоумышленникам токен авторизации сессии, который позволяет получить доступ к аккаунту. Атака особенно опасна для администраторов Microsoft 365 и Entra ID, так как они могут одобрять разрешения для приложений без проверки.

Источник: Datadog.

Источник: Datadog.

В комментарии изданию Bleeping Computer Microsoft признала проблему и пообещала исправить уязвимость в будущих обновлениях. Компания отмечает, что атака основана на социальной инженерии. Представители Microsoft призывают ограничивать на устройствах права администраторов и внимательно проверять запросы на доступ.

В Datadog рекомендовали организациям отключить создание пользовательских приложений, ужесточить политику OAuth-доступа и отслеживать создание агентов в Copilot Studio, чтобы предотвратить подобные атаки.

Также на ForkLog:

- Протокол 402bridge потерял свыше 17 000 USDC.

- Mysten Labs: ИИ в руках хакеров из КНДР стал опаснее квантовых вычислений.

- Mt. Gox отложила выплаты кредиторам до октября 2026 года.

Что почитать на выходных?

Мир неизбежно оцифровывается, однако еще не поздно свернуть на путь децентрализованных систем цифровой идентификации личности, но тогда всплывут другие подводные камни о которых узнал ForkLog. О прошлом, настоящем и возможном будущем цифровых ID читайте в новом материале.

Типа личность

No comment